Aujourd’hui nous allons monter un serveur pot de miel ou honey pot. Le but de ce serveur est de faire croire à des attaquants qu’ils sont en présence d’un serveur exposé de notre infrastructure. Cela nous permet d’anticiper des attaques plus générales à venir et de bloquer certains comportements malveillants avant qu’ils ne se produisent sur nos propres machines.

Pour ce tutoriel, je vais installer T-POT qui permet d’exposer des services internet et de monitorer les activités malveillantes. Je vais le déployer sur un serveur debian 12.

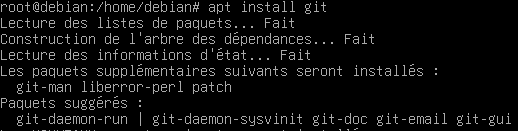

On va récupérer l’image du serveur sur GITHUB, pour cela on installe git :

apt install git

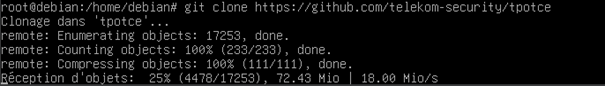

On copie ensuite l’image sur notre serveur :

git clone https://github.com/telekom-security/tpotce

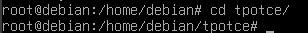

On ouvre ensuite le répertoire :

cd tpotce

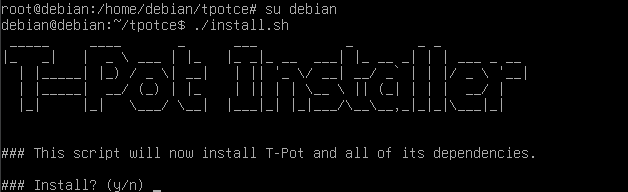

Repassez ensuite sur un utilisateur standard si vous étiez root. On exécute ensuite le script d’installation :

./install.sh

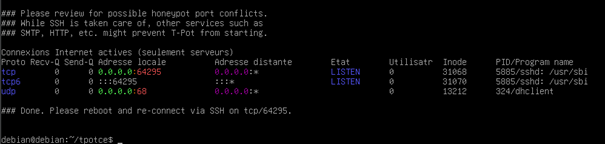

Poursuivez l’installation. Le port ssh par défaut et légitime va passer de 22 à 64295 afin de conserver le faux port 22 pour le service pot de miel du serveur.

Une fois terminé, redémarrez le serveur et lancez le service.

systemctl start tpotOn peut désormais se connecter à l’interface :

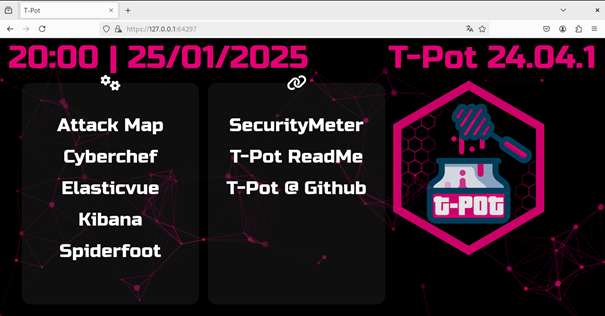

https://@IP:64297

On peut désormais naviguer dans les différentes interfaces, on remarque au bout de quelques jours les tentatives d’attaques perpétrées sur le serveur exposé sur internet (exemple issu d’internet) :