ELK est un élément important pour la sécurité de votre SI (système d’information), en effet, il vous permet de centraliser les logs (évenements) de l’ensemble de vos équipements. Ceci est très utile dans le cas d’une analyse de compromission.

Pour réaliser cette installation, il est recommandé de disposer des mêmes versions logicielles de chacun des 3 services (Elasticsearch, Logstash, Kibana).

Un ordre de déploiement doit également être respecté à savoir Elasticsearch, Kibana et enfin Logstash.

Pour ma part je vais déployer cette solution sur une machine virtuelle Debian pour le Lab.

Installation d’Elasticsearch

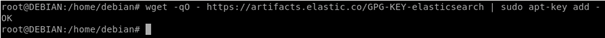

On ajoute tout d’abord la clé pour télécharger le package

wget -qO - https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo apt-key add -

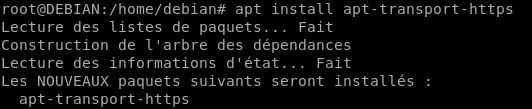

On installe ensuite apt-transport-https :

sudoaptinstallapt-transport-https

On ajoute enfin le dépôt d’Elasticsearch :

echo"deb https://artifacts.elastic.co/packages/7.x/apt stable main"|sudotee-a /etc/apt/sources.list.d/elastic-7.x.list

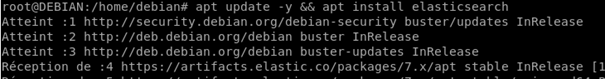

Mettez ensuite les dépôts à jour et téléchargez Elasticsearch :

sudoapt-getupdate -y&&sudoapt-getinstallelasticsearch

Vous pouvez ensuite changer le fichier de configuration suivant pour éditer elasticsearch selon vos préférences :

nano /etc/elasticsearch/elasticsearch.yml

Démarrez ensuite votre instance via la commande :

sudo systemctl start elasticsearch

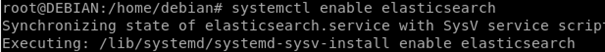

Pour que le service se lance toujours au démarrage, tapez la commande :

sudosystemctlenableelasticsearch

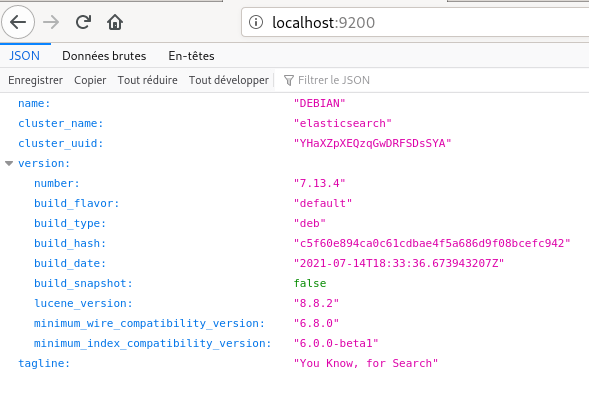

Pour vérifier le bon fonctionnement de votre instance, rendez-vous sur votre navigateur, tapez l’IP de votre serveur suivi du port 9200. Vous devriez alors obtenir un écran de ce genre :

Installation de Kibana

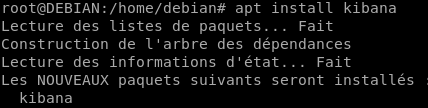

Pour installer Kibana, tapez simplement la commande :

sudoaptinstallkibana

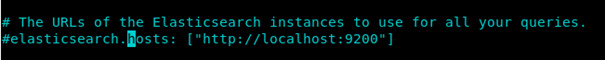

On peut ensuite modifier les paramètres de notre installation dans le fichier yml :

nano /etc/kibana/kibana.yml

On s’assure surtout que l’hôte Elasticsearch correspond à l’instance locale (sauf si vous avez choisi d’installer les services sur des machines différentes)

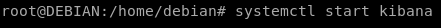

On démarre enfin l’instance Kibana :

sudo systemctl start kibana

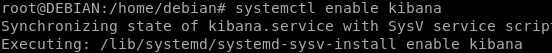

Pour que kibana se lance au démarrage du serveur tapez la commande :

sudosystemctlenablekibana

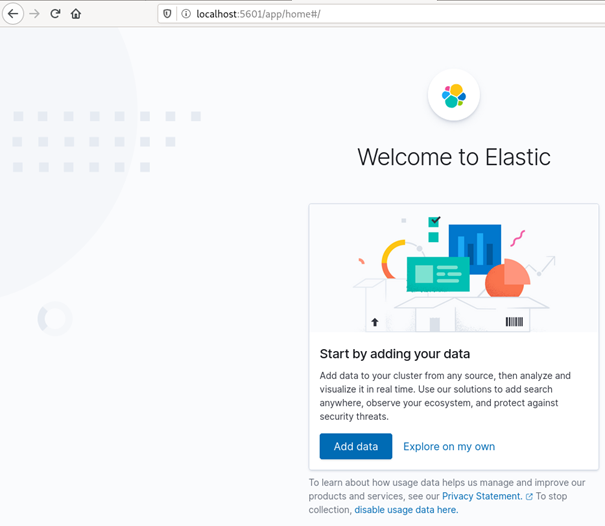

Depuis votre navigateur, tapez l’IP de votre serveur suivi du port 5601. Vous devriez alors obtenir un écran de ce genre :

Installation de Logstash

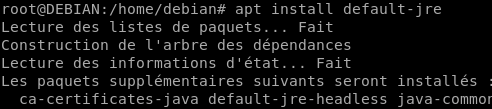

Il faut tout d’abord installer Java pour que Logstash fonctionne :

sudoaptinstalldefault-jre

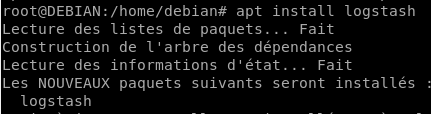

Nous pouvons maintenant déployer Logstash :

sudoaptinstalllogstash

On peut ensuite configurer les paramètres de Logstash dans le fichier yml correspondant :

nano /etc/logstash/logstash.yml

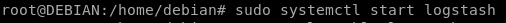

Pour démarrer Logstash tapez la commade suivante :

sudo systemctl start logstash

Pour que Logstash démarre en même temps que le système tapez la commande :

sudosystemctlenablelogstash

Accédez à Kibana via votre navigateur @IP:5601

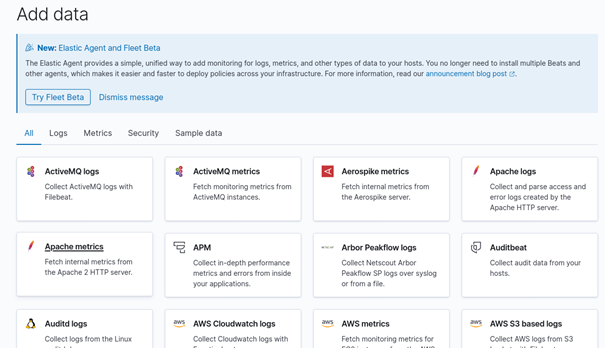

Sur la page d’accueil, cliquez sur «Add data »

Dans la catégorie « all » vous pouvez choisir ce que vous voulez mettre en surveillance :

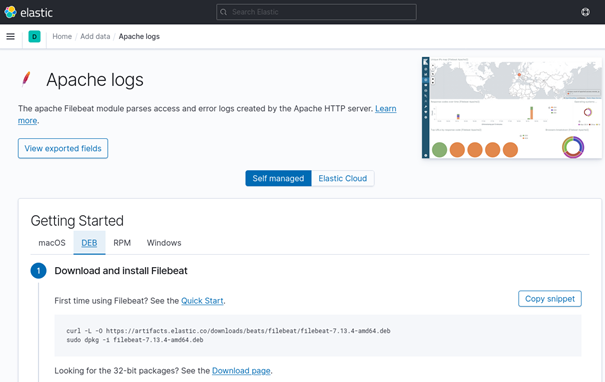

Nous allons monitorer un serveur apache pour l’exemple. J’ai monté un serveur apache sur la même machine pour tester. Je clique alors sur apache logs dans Kibana afin de le mettre en surveillance.

On suit alors les indications d’installation de la page en fonction de son système d’exploitation cible :

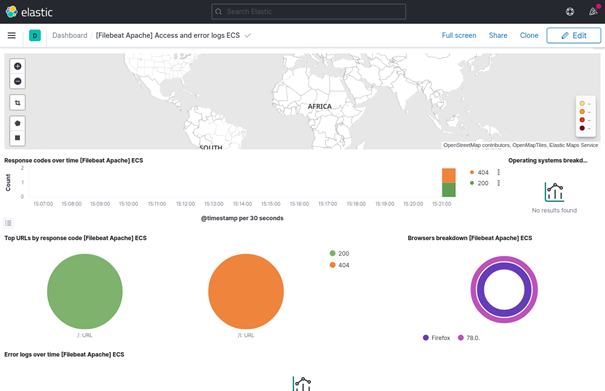

Une fois la configuration terminée, vous pouvez accéder au tableau de bord de votre instance :

J’ai ici généré une erreur 404. On voit bien les statuts remonter en temps réel. Kibana étant entièrement personnalisable, vous pouvez adapter les pages selon votre convenance.

plus d’information sur la configuration et l’installation

sur Ubuntu un tutoriel qui montre bien l’installation et la configuration de Elk stack avec des captures d’écran à la puis