Nessus est un scanner de vulnérabilités. Il est très efficace et reconnu sur le marché de la sécurité. Il est aussi très simple d’utilisation (Il faut néanmoins avoir de bonnes connaissances en informatique en général pour comprendre les rapports).

Il s’agit d’un logiciel payant, néanmoins, il existe une version gratuite plus limitée réservée aux tests.

Pour cela rendez-vous sur leur site, inscrivez-vous à la version de tests et ils vous enverront par e-mail un lien de téléchargement.

Pour ma part je vais le télécharger pour le déployer sur Kali Linux. Mais vous pouvez aussi l’utiliser sur Windows ou même un VPS.

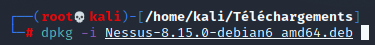

Une fois téléchargé, naviguez dans votre dossier de téléchargements et installez le logiciel :

dpkg -i Nessus*

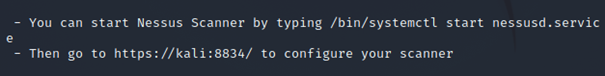

A la fin de l’installation suivez cette consigne pour lancer Nessus :

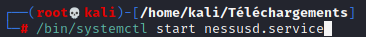

Dans votre terminal, tapez :

/bin/systemctl start nessusd.service

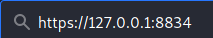

Ouvrez votre navigateur Web et tapez votre IP suivie du port 8834 via le protocole https.

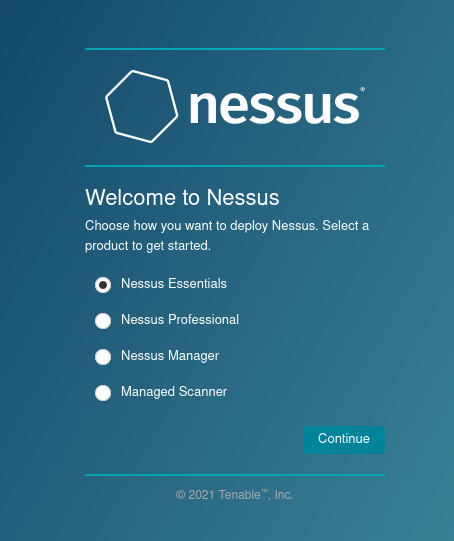

Acceptez le risque que le certificat soit autosigné. Vous devriez arriver sur la page web d’initialisation :

Comme on dispose de la licence essentials, on sélectionne cette version :

Nessus vous demandera ensuite de fournir vos informations comme sur leur site préalablement pour le téléchargement mais cela n’est plus nécessaire, car vous avez dû recevoir le code d’activation de votre licence dans le mail de télécharegement. Cliquez donc sur skip et passez à la page du code d’activation.

Tapez maintenant votre code d’activation :

Créez maintenant vos identifiants d’administration. Ceux-ci doivent être robustes car Nessus contient rien de moins que vos vulnérabilités donc personne ne doit pouvoir y accéder.

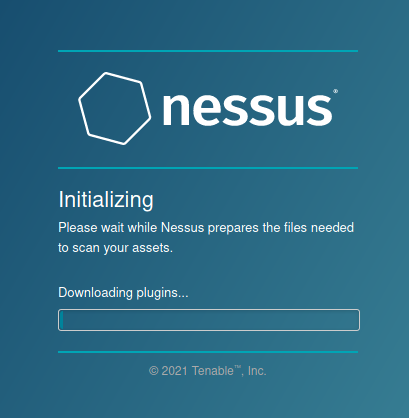

Nessus va ensuite s’initialiser à nouveau :

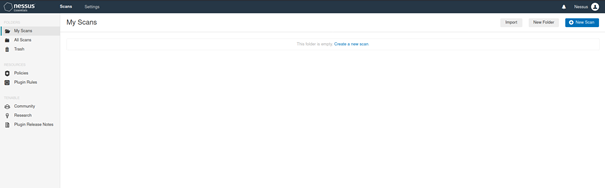

Cela peut prendre un certain moment selon vos ressources. Vous devriez enfin arriver à cet écran si tout se passe bien :

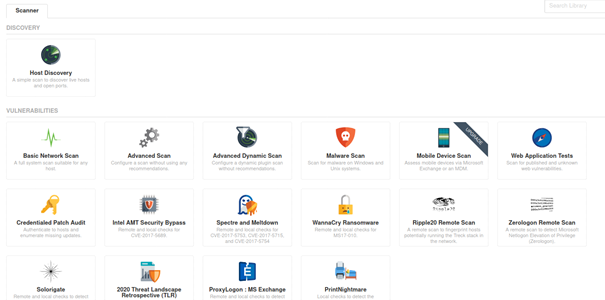

Pour tester Nessus, je vais scanner une machine Debian que je viens de mettre en place sans toucher à la configuration. Cliquez sur le bouton en haut à droite « New scan ».

Vous aurez le choix entre plusieurs types de scan :

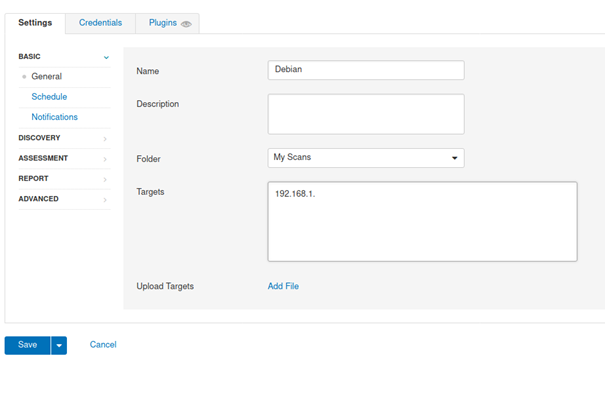

Pour ma part je vais choisir le premier scan qui correspond à un scan basique (Basic Network Scan). Par la suite, vous devez indiquer un nom et l’adresse IP de la machine dans « targets ». Vous pouvez aussi indiquer les identifiants de votre machine dans l’onglet « credentials » afin que votre scan soit plus complet.

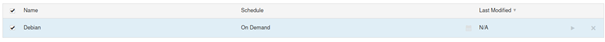

Sauvegardez ensuite votre configuration et lancez le scan en cliquant sur le petit triangle gris à droite :

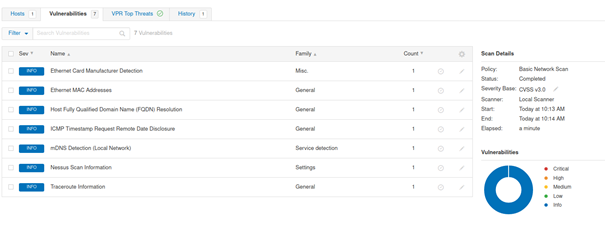

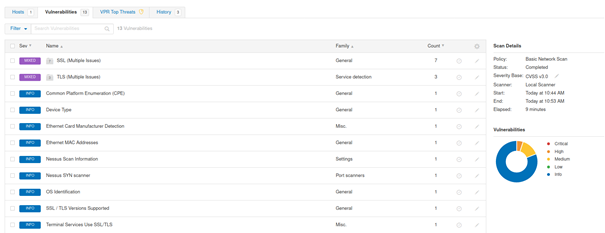

En cliquant sur le bandeau, vous pourrez obtenir davantage d’informations. Attendez la fin du scan complet et vous obtiendrez la liste de vos vulnérabilités :

Ici rien de très critique, simplement, un attaquant pourra connaitre des informations sur mon système avec cette configuration de base, mais comme mon Debian est à jour, il n’y a rien de critique. J’ai aussi réalisé mon scan sans les identifiants, ce qui aurait pu révéler davantage de vulnérabilités.

Il est bien entendu plus intéressant de réaliser ce test sur une machine vulnérable ou un serveur disposant de nombreux services.

En réalisant la même analyse sur une machine Windows pas mise à jour, j’obtiens ce rapport :

Cela dit la plupart de ces vulnérabilités se retrouvent autour du bureau à distance qui de toute façon n’est généralement pas activé sur un Windows 10 classique (ici je l’ai activé pour le scan). Comme pour la machine Linux les autres vulnérabilités ne sont que de l’affichage d’informations si un attaquant teste les différents protocoles du rapport.

Pour vous entrainer vous pouvez réaliser des Labs avec des machines de type metasploitable qui sont des machines vulnérables que vous pouvez utiliser à but instructif.

Sources :

Tenable : Télécharger Nessus

Metasploitable : Télécharger