Ce tutoriel va suivre le déploiement de la solution de SIEM Splunk. Il permet de centraliser les logs d’un parc informatique.

Ce tutoriel est réalisé sur un serveur Windows 2016. Les clients testés sont des clients Windows 10, Debian 10 et Fortinet.

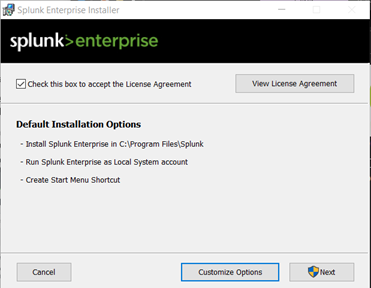

Installation du serveur Splunk

Téléchargez l’exécutable depusi le site de Splunk.

Vous pouvez ensuite le lancer sur un serveur Windows comme dans mon cas.

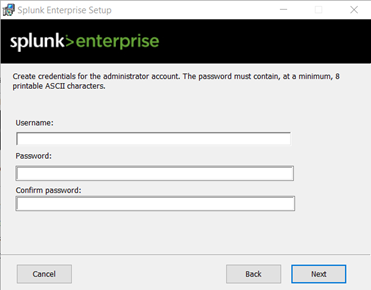

Renseignez tout d’abord un compte administrateur pour sa gestion.

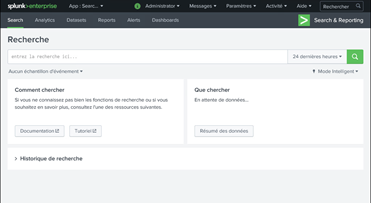

L’installation devrait alors se dérouler. A la fin vous pourrez donc y accéder via une interface web en tapant simplement son adresse IP.

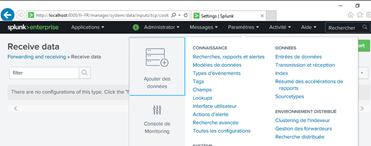

Dans les paramètres vous pouvez alors vous rendre dans « transmission et réception » pour ajouter un nouveau receveur de dnnées. Conservez les paramètres par défaut (Il faut penser à ouvrir le port correspondant sur le pare feu)

Votre solution Splunk est maintenant opérationnelle.

Ajouter un client Windows

Pour ajouter un client Windows, il faut déployer le logiciel client splunkforwarder.

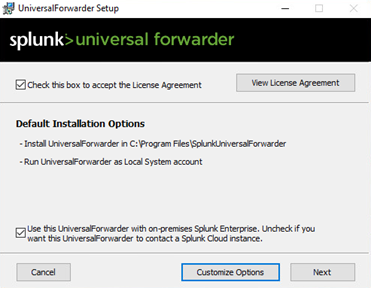

On lance l’exécutable sur la machine cible.

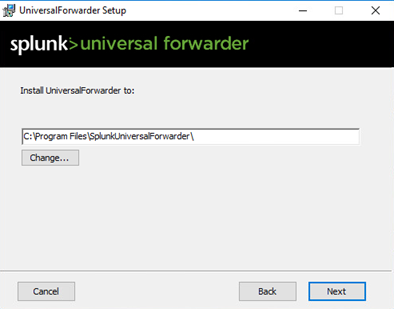

On spécifie un chemin d’installation.

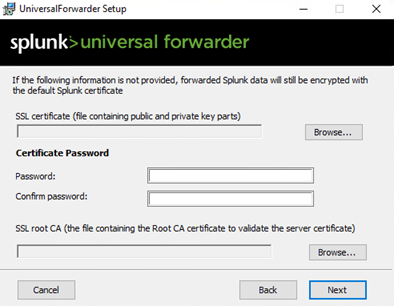

Si vous disposez d’un certificat vous pouvez ensuite le déployer.

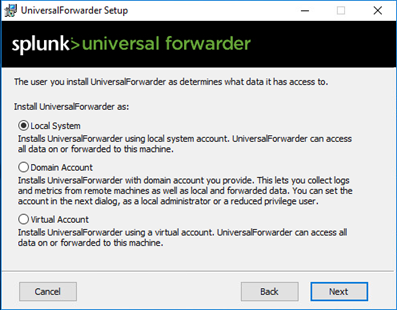

Selon votre configuration vous pouvez ensuite paramétrer le compte de récupération des logs. De mon côté je sélectionne l’administrateur local.

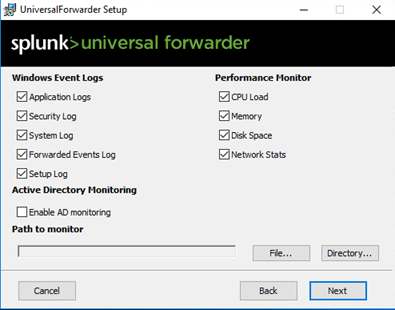

Choisissez le type de logs que vous souhaitez voir remonter :

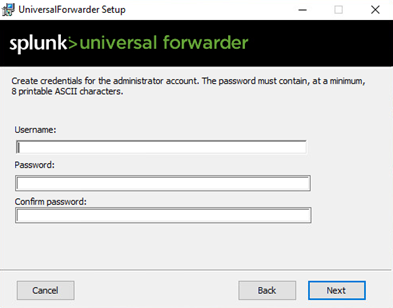

Indiquez ensuite vos didentifiants d’administrateur.

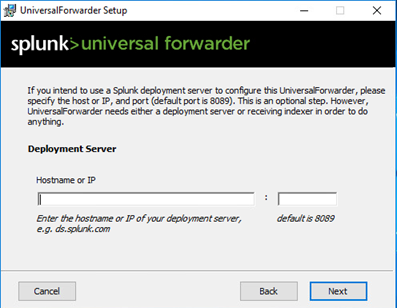

Indiquez ensuite l’adresse IP du serveur de déploiement de configuration :

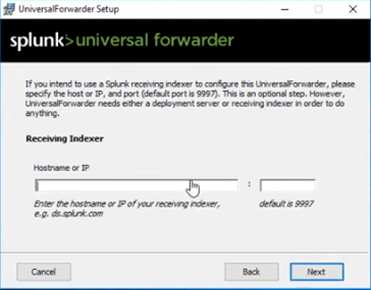

Renseignez enfin l’adresse de réception des logs de Splunk, il peut s’agir de la même adresse que la précédente, selon votre architecture.

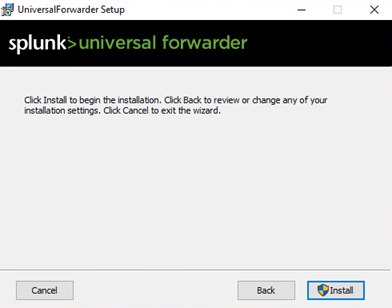

Lancez ensuite l’installation :

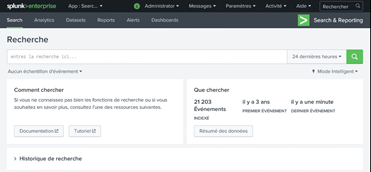

Côté serveur, rendez-vous dans search and reporting :

Dans résumé des données, vos hôtes devraient remonter.

Ajouter un client Debian

Pour ajouter un client de type Linux comme Debian. Téléchargez Splunkforwarder pour votre distribution.

Pour l’installer, tapez la commande :

dpkg -i splunkforwarder-*

Une fois l’installation terminée, nous allons créer un init.d

cd /opt/splunkforwarder/bin/

./splunk enable boot-start

Acceptez alors le contrat de licence. Démarrez enfin le service :

/etc/init.d/splunk start

Côté serveur ajoutez alors l’hôte correspondant dans « Forwarding and receiving », « configure receiving », « new ».

Renseignez alors les paramètres de votre serveur.

Puis dans « Settings », « Forwarding and receiving », « configure receiving », « new ». Ajoutez un nouvel élément sur le port 9997.

Indiquez alors les logs que vous souhaitez.

Ajouter un client réseau (Fortinet)

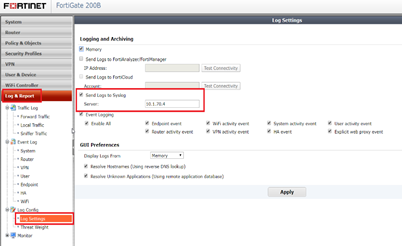

Sur votre équipement activez le service Syslog. Sur un équipement Fortinet, rendez-vous dans « Log and Report », « Log Settings ». Cochez la case send log to Syslog puis indiquez l’IP du serveur Splunk.

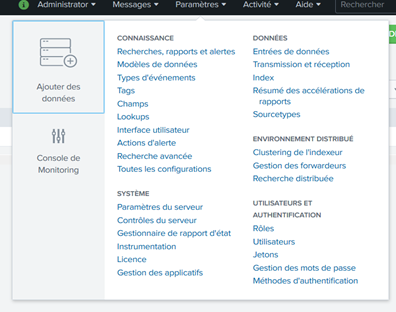

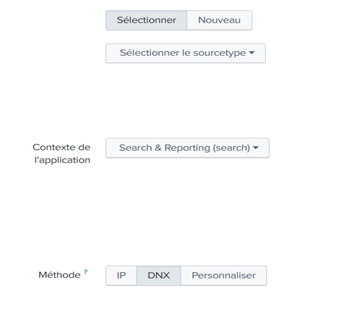

Côté serveur, rendez vous dans « Paramètres » puis « entrée de données ».

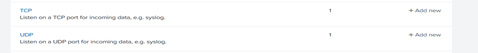

Rendez-vous dans TCP et cliquez sur « add new ».

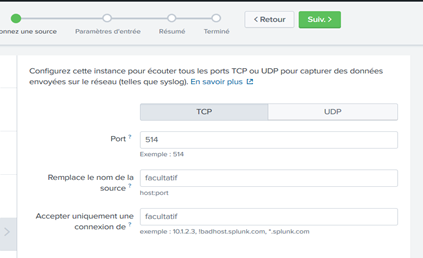

Sélectionnez le protocole TCP puis le port 514

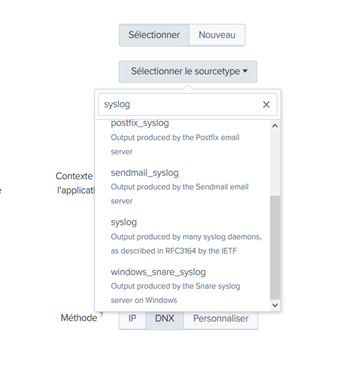

On sélectionne syslog dans sourcetype.

On choisit ensuite méthode IP

On soumet ensuite la configuration.

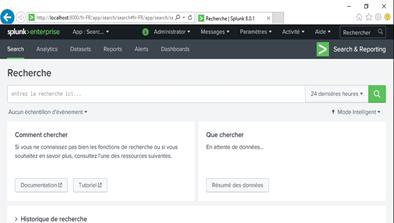

Sur Splunk dans « Search and reporting », votre équipement devrait alors remonter.

Sources :